في هجوم جديد يسلط الضوء على تطور أساليب التهديدات السيبرانية، كشفت شركة Proofpoint عن حملة تصيّد إلكتروني متقدمة استهدفت آلاف مستخدمي Microsoft 365، باستخدام تطبيقات OAuth مزورة تحاكي علامات تجارية معروفة مثل SharePoint وAdobe وDocuSign. يعتمد المهاجمون في هذا الهجوم على حزمة Tycoon التي تُصنف ضمن منصات التصيد كخدمة (PhaaS)، حيث تمكنهم من الالتفاف على تقنيات التوثيق المتعدد MFA وسرقة بيانات الدخول الحساسة.

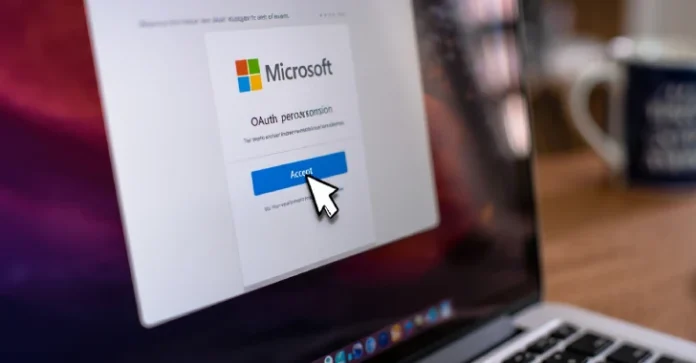

تبدأ الهجمات عادة برسائل بريد إلكتروني مرسلة من حسابات مُخترقة، تتظاهر بأنها طلبات عروض أسعار أو عقود شراكة. عند النقر على الروابط، يعاد توجيه الضحية إلى صفحة OAuth تبدو رسمية، تطلب صلاحيات الوصول إلى بيانات حسابه. في إحدى الحالات البارزة، تم استخدام تطبيق مزيف باسم “iLSMART” ينتحل صفة منصة تجارية حقيقية في مجالات الطيران والدفاع، مما يعزز مصداقية الهجوم ويزيد من فرص نجاحه.

ما يُميز هذا النوع من الهجمات هو هيكلها المتعدد المراحل: حتى إن رفض المستخدم منح الصلاحيات، فإنه يُعاد توجيهه إلى صفحة تحقق (CAPTCHA)، ثم إلى صفحة تسجيل دخول وهمية لمايكروسوفت مصممة بأسلوب “Adversary-in-the-Middle”، ما يسمح بسرقة رموز الدخول ومفاتيح التوثيق متعددة العوامل في الوقت الفعلي، دون إثارة الشك.

لم تتوقف الحملة عند هذا الحد، إذ رُصدت موجة أخرى من الرسائل تنتحل اسم شركة Adobe وتُرسل عبر منصة SendGrid لتسويق البريد الإلكتروني، في محاولة لإقناع الضحايا بتأكيد أو إلغاء عمليات مزعومة، ما يقودهم في النهاية إلى صفحات تصيّد. وقد أحصت Proofpoint أكثر من 900 بيئة Microsoft 365 تم استهدافها خلال عام 2025، مع محاولات اختراق قرابة 3,000 حساب مستخدم.

ردًا على هذه التهديدات، أعلنت مايكروسوفت عن تغييرات في إعدادات الأمان الافتراضية لمنصتها، تشمل حظر بروتوكولات المصادقة القديمة وفرض موافقة المشرف على التطبيقات الخارجية. من المتوقع تنفيذ هذه التحديثات بالكامل بحلول غشت 2025، في خطوة اعتبرتها Proofpoint ضرورية للحد من هذه الهجمات. ويأتي ذلك في سياق هجمات أوسع تستغل ملفات PDF مُعدّة بخبث لنشر برمجيات مراقبة عن بُعد (RMM) مثل FleetDeck وAtera، ما يُمهّد لهجمات لاحقة قد تشمل برامج فدية أو سرقة بيانات حساسة.